Почему важно приоритизировать риски и как это сделать

Представим, что перед вами стопка документов: договоры с контрагентами, приказы по компании, служебные записки. Время у вас ограничено, и логично начать с задач, в которых задержка может нарушить важные бизнес-процессы. Например, без подписанного договора с курьерской компанией клиенты не получат заказы в срок; если не отправить вовремя тендерную заявку, организация упустит выгодный проект и так далее. Менее значимые документы могут подождать.

Этот же принцип можно применить к управлению киберрисками: концентрироваться на сценариях с критическими последствиями и не тратить ресурсы на приемлемые ситуации, пусть и ценой сопутствующих издержек.

Традиционный подход к оценке киберрисков фокусируется на угрозах, которые нарушают конфиденциальность, целостность или доступность информации, — от эксплуатации уязвимостей до нарушения правил кибербезопасности. Такая оценка показывает, какие системы подвержены тому или иному виду кибератак, например DDoS или внедрению шифровальщика.

Результаты работы компонуются в подробный отчет, который получается очень объемным. Для компании небольшого размера число частных рисков кибербезопасности, которые необходимо оценить, может составлять 2000–7000. В крупном холдинге или на заводе со множеством производственных линий счет пойдет на десятки тысяч.

Руководителю компании технические вопросы могут быть не слишком интересны — ему нужно понять влияние кибератак на бизнес и оценить возможные финансовые убытки. Поэтому в рамках системы менеджмента эффективнее управлять не рисками реализации угроз, а рисками наступления последствий для бизнеса.

Выявить и описать эти последствия можно через анализ воздействия на бизнес (business impact analysis, BIA). Он позволяет определить критичные бизнес‑операции и ресурсы, от которых зависит непрерывность процессов. В результате компания получает качественно-количественную оценку негативных последствий для бизнеса при реализации опасного сценария.

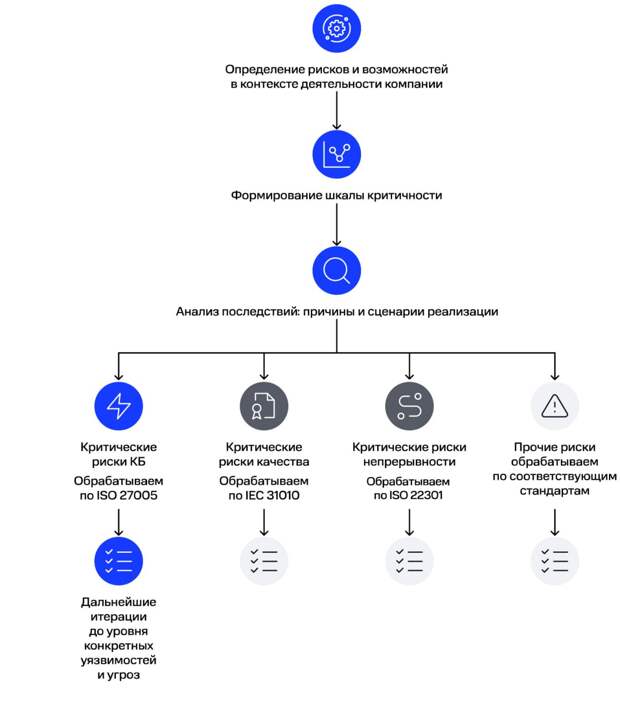

Наша собственная методология для управления киберрисками использует эту идею. Мы построили ее на основе итеративной оценки:

Начинаем сверху — с помощью BIA определяем негативные последствия для компании в целом.

Далее спускаемся к ключевым продуктам и услугам — приносящим основную прибыль. Выясняем, к каким последствиям могут привести сбои в их непрерывности.

Наконец, выходим на уровень бизнес-процессов и активов, непосредственно связанных с получением прибыли. Через них мы фокусируемся на рисках, реализация которых окажется критической для конкретных операций или ресурсов.

Этот метод позволяет постепенно сузить круг рассматриваемых угроз до наиболее опасных уязвимостей, определить, как именно могут реализоваться те или иные риски, и получить четкую и понятную картину для управления ими.

Какие преимущества дает комбинированный подход к управлению киберрисками

Объем обрабатываемой информации сокращается в разы — анализ включает только те угрозы, которые способны нанести существенный ущерб бизнесу.

Проще управлять непрерывностью процессов — компания может целенаправленно подобрать меры митигации рисков, критических для конкретного бизнес-процесса.

Больше возможностей для управления рисками в целом — подход позволяет выйти за пределы кибербезопасности и охватить более широкий контекст бизнес-процессов.

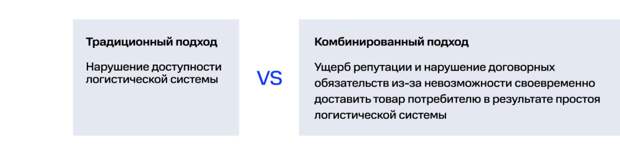

При обычном подходе к управлению рисками бизнес получает их довольно абстрактные формулировки.

Возьмем для примера компанию — поставщика товаров, который распределяет заказы через логистическую IT-систему. Если эта система выйдет из строя в результате сбоя или кибератаки, компания столкнется с недовольством клиентов, пенями за срыв поставок и прочими негативными последствиями. В зависимости от того, по какому методу руководство будет выстраивать риск-менеджмент, зависит постановка дальнейших задач. Сравните:

Главное различие: в первом случае во главу угла встает защита самого сервиса, обеспечить которую может быть довольно дорого. Комбинированный подход, в свою очередь, помогает сфокусироваться на доставке заказов клиентам. Такая формулировка подскажет, что ущерб от простоя IT-системы можно сократить, например, если привлечь курьерскую службу.

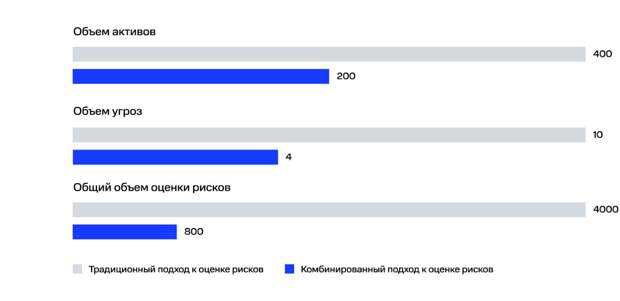

По нашему опыту, комбинированный подход ускоряет оценку киберрисков втрое. В случае BI.ZONE при проработке 5 бизнес-процессов и 400 активов мы получали около 4000 рисков, на анализ которых уходило до полутора месяцев. Теперь же для этих процессов мы рассматриваем вдвое меньше активов и в три раза меньше актуальных угроз и уязвимостей. Срок проведения оценки теперь составляет около двух недель, объем данных для анализа сократился в пять раз — до 800 рисков — без ущерба для результата. Заведомо неактуальные сценарии реализации рисков исключаются, так как они не могут причинить бизнесу значимый ущерб, и их последующая обработка не нужна. Для анализа мы оставляем только самое важное — существенные и недопустимые сценарии.

Отметим, что внедрять меры минимизации нужно прежде всего для рисков, которые могут привести к недопустимым последствиям для компании. Поэтому к руководителю на рассмотрение поступает в итоге от 5 до 20 критических по бизнес-последствиям рисков, от которых нужно защититься в первую очередь.

Дальше мы расскажем, как пошагово прийти к самым опасным для бизнеса сценариям.

Как наладить эффективное управление киберрисками

Шаг 1. Выявить спектр потенциальных рисков и возможностей, учитывая контекст деятельности организации

Контекст — это не только основной бизнес компании, будь то продажи, строительство или добыча нефти. Важно учитывать, в какой среде и при каких условиях этот бизнес развивается. Строительная фирма может работать по бумажным чертежам или в новейших CAD-системах, создавать военные объекты по гособоронзаказу, средние жилые дома под девелопера или маленькие дачные домики для частных заказчиков. Каждый такой случай — это разные обороты, формы договоров, уровень ответственности, а значит, и разные риски.

Как одно и то же событие может нести в себе одновременно и риски, и возможности, хорошо видно на примере международных санкций. Они могут остановить поддержку программного обеспечения, и компании придется экстренно перестраиваться на другое решение, теряя деньги, качество услуг, а возможно, и весь бизнес. С другой стороны, с уходом западных вендоров российские разработчики освобождаются от конкурентов и получают новое пространство для развития.

Шаг 2. Определить все разновидности возможных негативных последствий, сформировать шкалу их критичности для бизнеса

На этом этапе начинается анализ воздействия. Для каждого направления деятельности необходимо:

рассмотреть его роль в бизнесе, определить основные заинтересованные стороны;

выявить все типы последствий и их разновидности;

определить их возможные масштабы и пороговые значения для уровней критичности;

сформировать шкалу критичности ущерба.

Допустим, компания — поставщик товаров выделила три направления деятельности: закупки, продажи и логистика. Последний пункт — это второстепенная бизнес-функция, которая не приносит прибыли сама по себе. Однако проблемы с доставкой могут привести к нежелательным последствиям, например с точки зрения финансов: компенсациям, недополученной прибыли, штрафам, расходам на судебные иски и тяжбам.

По итогам этого этапа компания получает верхнеуровневую оценку ущерба: в каком случае негативные последствия находятся в приемлемой, зеленой зоне, а когда становятся существенными (желтая зона) или недопустимыми (красная). Схематично шкала может выглядеть так (цифры приводятся для примера):

От того, насколько корректно компания сможет проработать шкалу критичности, зависит качество управления рисками.

Шаг 3. Проанализировать возможные причины и сценарии конкретных негативных последствий

Продолжая BIA, для каждого бизнес‑процесса нужно:

рассмотреть все основные ресурсы, которые в нем участвуют, например люди или информация;

проанализировать возможные сценарии сбоев;

определить возможные последствия и ранжировать по степени ущерба.

Продолжим наш пример с санкциями, которые приводят к недоступности ПО. Чтобы оценить, насколько это опасно, компании необходимо провести BIA по всем бизнес‑процессам.

Может оказаться, что в одном из процессов используется только офисное ПО, поэтому уход вендоров почти не повлияет на работу и можно плавно мигрировать на новые продукты. В этом случае ущерб от санкций будет в зеленой зоне.

Другой же процесс, напротив, может сильно зависеть от специфического ПО, которое не удастся заменить. Блокировка лицензии на рабочий сервис вызовет серьезные последствия вплоть до остановки процесса. Это, в свою очередь, приведет к потере прибыли и репутации, так как у компании не получится вовремя исполнить договорные обязательства. Такой ущерб уже может стать существенным и даже недопустимым. Сценарии бизнес‑последствий в этих зонах важно рассматривать дальше.

Шаг 4. Спланировать управление рисками реализации последствий в каждой предметной области

По итогам третьей итерации у компании будет большой перечень со сценариями негативных последствий по всем бизнес‑процессам с привязкой к активам. Поскольку последствия ранжированы по шкале критичности, компания может отбросить «зеленые» риски и сосредоточиться на желтой и красной зонах или только на красной — в зависимости от текущих целей и количества уровней в шкале.

В зависимости от актива, причин и сценариев реализации последствий одни риски будут лежать в области кибербезопасности, другие — за ее пределами. От этого будет зависеть, как и по каким международным стандартам с ними работать дальше. Интересующие нас риски кибербезопасности, например, будут анализироваться по методике https://www.iso.org/standard/80585.html . Риски в рамках системы менеджмента качества компании — с применением одной из методик https://www.iso.org/standard/72140.html . Риски непрерывности — в рамках https://www.iso.org/standard/75106.html .

Некоторые риски могут лежать сразу в нескольких областях, и тогда их нужно рассматривать в рамках каждой из них.

Вернемся к компании‑поставщику, которая поместила в красную зону риск простоя логистической системы. Одно и то же событие можно рассмотреть в трех плоскостях:

менеджмента качества — как риск нарушения договорных обязательств;

управления непрерывностью бизнеса — как риск нарушения операционной деятельности;

управления информационной безопасностью — как риск нарушения доступности информационной системы.

Проработав такой сценарий по трем методологиям, компания сможет найти оптимальный способ минимизировать ущерб. Допустим, в рамках системы менеджмента непрерывности по методике ISO 22301 она организует альтернативный способ доставки. Это окажется самым эффективным подходом, и снижать риск по остальным направлениям, вкладываясь в дорогостоящие технические решения, станет нецелесообразно. Может сложиться и обратная ситуация: самым разумным будет обработать риск во всех системах, скомбинировав наиболее подходящие меры из разных направлений.

Шаг 5. Обработать выявленные риски кибербезопасности более детально на уровне системы менеджмента информационной безопасности

На последнем этапе риски кибербезопасности, сформулированные в терминах бизнес‑последствий, декомпозируются и детализируются итеративным методом. В рамках каждой итерации по всем актуальным киберрискам мы постепенно сужаем круг вероятных угроз, опускаясь до уровня конкретных сценариев атак и доходя до определенных уязвимостей и событий безопасности. Так, в ходе углубленного анализа удается определить условия, которые могут привести к реализации риска фактического ущерба бизнес‑деятельности и целям организации.

В нашем примере с поставщиком товаров важно не останавливаться на верхнем уровне, а подробнее проанализировать риск ущерба от простоя логистической системы: нужно понять, из‑за какой именно угрозы может произойти серьезный сбой поставок.

При дальнейших итерациях может выясниться: для этого риска наиболее актуальным будет класс угроз, приводящих к длительному простою системы или безвозвратной утрате базы данных. А это, с учетом существующих уязвимостей и мер защиты, уже может указать на наиболее опасные сценарии реализации риска — например, через целевые атаки или действия шифровальщика.

При этом вполне вероятно, что для снижения ущерба эффективнее будет сконцентрироваться на проработке решения, которое позволит гарантированно восстановить полноценную функциональность логистической системы в течение часа, чем вкладываться в дорогостоящие средства защиты от целевых атак.

Покажем все этапы нашего алгоритма на схеме:

Оценку рисков нужно проводить регулярно — каждый год, а также когда в инфраструктуре компании происходят существенные изменения.

Резюмируем

Анализировать риски и управлять ими — сложная задача: число рисков и связанных с ними сценариев может исчисляться десятками тысяч. Однако работать с ними нужно, чтобы обеспечить непрерывность бизнеса и сохранить конкурентоспособность.

Наш подход позволяет снизить объем ресурсов, требуемых для проведения оценки рисков, и повысить киберзрелость организации. Управление рисками качественно меняется — компания получает более точную и продуктивную защиту от реальных угроз и не промахивается с мерами безопасности.

Свежие комментарии